数字时代的噩梦:当你精心设置的安全措施反而将你锁在自己的账户之外时,该怎么办?这是一次关于数字资产管理、备份策略和安全实践的深刻教训。

一、灾难降临:完美的安全闭环变成死循环

1.1 强制2FA时代的困境

随着GitHub强制实施双重认证,像大多数开发者一样,我选择了自托管的Vaultwarden(Bitwarden开源替代方案)管理TOTP验证码。这个方案看似完美——完全自主控制,既方便又安全。

1.2 单点故障的代价

直到那天,我的NAS存储池突然降级为只读模式,所有Docker服务(包括Vaultwarden)瘫痪。更糟的是:

- 没有备份TOTP种子码

- 忽略了GitHub的16位恢复码

- 所有数字资产访问权限被切断

“安全措施反而成为最大的安全隐患”——这一刻我深刻体会到了这句话的含义。

二、绝境求生:没有恢复码的账户恢复之路

2.1 常规方案全部失效

| 恢复方式 | 可用性 |

|---|---|

| 恢复码 | ❌ 未备份 |

| 备用设备 | ❌ 单设备配置 |

| 短信验证 | ❌ 不支持 |

2.2 意外发现的救命稻草

通过深入研究GitHub恢复策略,发现三种替代验证方式:

- 设备验证(需浏览器保留Cookie)

- SSH密钥验证(开发者专属通道)

- 个人访问令牌(PAT)

幸运的是,我部署博客时设置的SSH密钥成为了突破口。

2.3 详细恢复流程(实测有效)

| |

- 访问GitHub恢复页面 → 选择"Try 2FA account recovery"

- 通过注册邮箱接收一次性密码

- 选择"SSH Key"验证方式

- 执行上述命令获取验证码

- 提交审核(实际处理时间:36小时)

三、重建更健壮的安全体系

3.1 立即实施的应急措施

✅ 重新生成TOTP种子码

✅ 多介质备份恢复码(电子+纸质+加密USB)

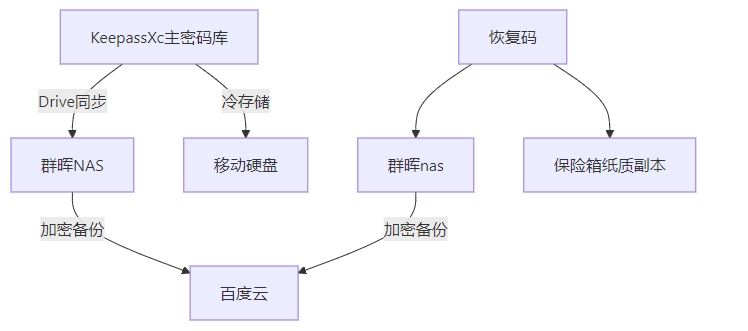

3.2 全新的备份架构

3.3 血泪换来的安全原则

- 3-2-1备份法则:3份副本,2种介质,1份离线

- 关键凭证隔离存储:TOTP种子不与密码管理器共存

- 定期恢复演练:每季度测试备份有效性

四、前瞻思考:安全与便利的永恒博弈

4.1 自托管服务的风险矩阵

| 风险类型 | 自托管方案 | 云服务方案 |

|---|---|---|

| 可用性 | ❌ 单点故障 | ✅ 高可用 |

| 控制权 | ✅ 完全自主 | ❌ 依赖厂商 |

| 维护成本 | ❌ 需专业知识 | ✅ 免维护 |

4.2 Web3时代的认证演进

- 硬件安全密钥(FIDO2/WebAuthn)

- 生物识别集成认证

- 去中心化身份系统

五、终极建议:每个开发者都该做的5件事

- 立即打印恢复码:存放于保险箱或可信亲友处

- 配置多因素冗余:如Authy+硬件密钥组合

- 建立逃生通道:至少设置两种恢复方式

- 实施分级保护:关键账户使用独立安全方案

- 定期安全审计:每半年检查一次认证体系

最后提醒:最危险的安全错觉就是"这种事不会发生在我身上"。请今天就开始行动,别等灾难降临